企業攻防能力仍顯不足 | 《2022企業攻擊面管理》報告解讀

發布時間 2022-07-28Hackerone發布了《2022年企業攻擊面管理》報告,報告中闡述了大部分企業存在團隊對攻擊面管理準備不足、測試頻次嚴重欠缺、現有的處理方案無法應對全部風險、安全人才嚴重不足這四大問題,因此企業對于互聯網攻擊的防護能力實際上遠低于企業面臨的攻擊力度,而且這一差距正在放大。針對這一問題,Hackerone在報告中提出建議,企業應該采取多管齊下的方式,在滿足完善布置基礎攻擊面管理的前提下,加強團隊間的協作配合,引入白帽子思想從外部對企業安全進行審視,最終實施好攻擊面管理流程,實現良好的安全循環。

企業現有安全方案缺陷促成攻防差距

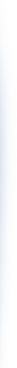

如今企業的全面數字化轉型、云計算應用的增加、隨時隨地工作的常態化以及物聯網(IoT)的出現導致,企業對于互聯網以及云的依賴直線上升,有2/3的受訪者表示60%以上的it工作依托云進行,預估到2028年,73%企業將會擁有遠程員工。在這一背景下,企業對于互聯網攻擊的防護能力就變得尤為重要。但是如今的局面卻是企業面對互聯網攻擊的防護能力遠低于實際的攻擊力度,很多攻擊面實際上并不能覆蓋防護到,報告中的數據顯示存在約有38%的攻防覆蓋差距。那么是什么樣的原因造就了如今的局面呢?

攻防能力差異體現

各個團隊對攻擊面管理準備不足

一個企業的攻擊面管理會包括基礎設施、軟件、應用程序和設備,以及擴展的供應鏈。但是隨著組織全球化的發展,企業的規模和合作范圍在不斷的擴大,這就使得企業面臨的攻擊面也會隨之不斷擴張。不斷擴展的攻擊面管理也就會要求開發、運營、IT和安全團隊肩負起更多的安全責任,但這種多樣化、擴大化的安全責任會導致四個團隊間出現安全責任行動的脫節,同時這四大團隊也面臨著各自的問題。

首先是如今開發團隊更新應用的速度越來越快,修補和提供新功能的頻次遠超過去,這就無意中導致了安全漏洞出現的頻次和概率也在不斷上升。

其次由于企業的全球化擴張趨勢,企業不斷拓展不同的市場,運營團隊就需要在不同云運營商和基礎技術的情況下去配置統一的環境去運行應用。但是在差異性條件下,進行統一的環境配置就很容易出現錯誤的配置,從而導致安全漏洞的出現。

再者企業在進行經營活動時,無可避免地需要進行與其他企業的合作或者是收購重組,這使得it部門需要進行應用的整合活動。在管理軟件和SaaS應用時,IT部門被迫性地繼承不同的漏洞,這就使得安全漏洞的數量會源源不斷地增長。

最后是安全團隊的問題。本身優質的安全運營團隊就少之又少,加上隨著互聯網技術的快速發展,網絡安全相關的知識內容也在快速增長,現有的安全團隊就需要不斷進行學習,但現狀是很多安全團隊缺乏相應的新知識,這就造成了安全團隊并不能跟上現有的安全需求。

測試頻次嚴重欠缺

根據各種第三方收集的行業數據,大型企業平均至少使用1295個云服務,4110個SaaS應用程序,5464個定制應用程序,同時正常情況下企業的各類服務與應用應該每年進行多次更新與檢測。但是根據Hackerone的統計調查顯示僅有三分之一的受訪者表示他們使用的服務與應用進行更新檢測的頻率高于一年一次。考慮到應用程序的平均數量,幾乎60%的HackerOne調查對象運行的五級測試和評估遠遠低于理論需要次數。這就使得企業使用大部分的應用程序以及服務是沒有經過或是只少量經過測試的。這些服務與應用程序在企業互動中普遍是處于較少使用的狀態,但應用程序和服務存在高可利用性漏洞就很可能成為針對企業網絡攻擊中最容易的突破口。

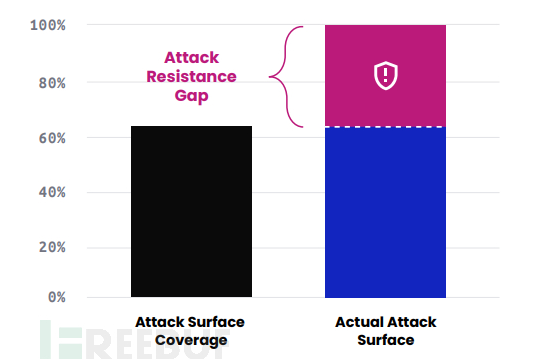

現有的處理方案無法應對全部風險

為了提高抗攻擊能力,大多數企業都會使用掃描器或多點式解決方案來幫助了解他們的攻擊面。但現有的掃描器和安全測試存在著大量的缺陷。

安全測試和掃描工具缺陷占比

同時現有的處理方案還會造成安全團隊以及開發和運營團隊被數據淹沒,并形成數據孤島化,使得各個團隊難以分析威脅的優先級,這就使得有重大破壞潛力的攻擊漏洞難以被及時察覺。在調查中顯示大多數調查對象會利用各種流程來推動開發、運營、it和安全團隊之間的合作,但是現階段這些的團隊合作程度依然有所欠缺,整個流程是偏向于機械化、僵硬化,缺乏創新性與活性,難以趕上攻擊者的創新手段和創造思維。

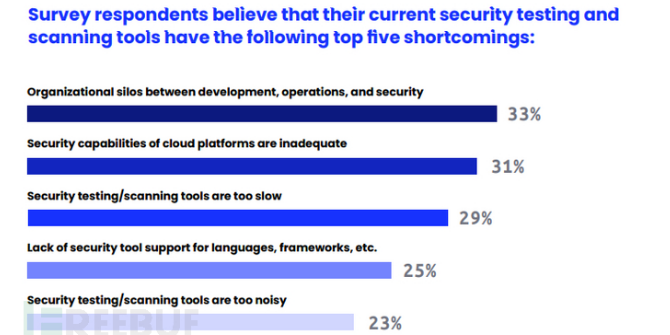

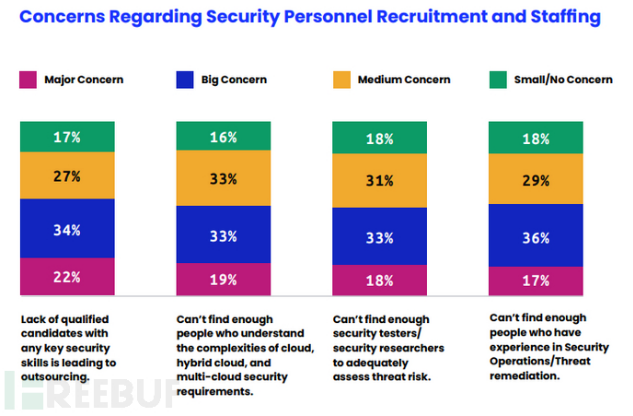

安全人才嚴重不足

各種規模的企業都面臨著招聘熟練和有經驗的人才的挑戰,企業也很難讓他們的團隊了解最新的技術和網絡安全威脅。在報告中顯示超80%的企業認為他們缺乏有合格專業知識能力的人才團隊。隨著企業推動數字化進程的加快,他們對云原生和容器技術組合的需求在不斷增長。但是現階段安全云原生開發和容器技術方面的專業人才還是處于嚴重匱乏的狀態。

新興安全技能知識掌握占比

企業對安全人員的需求

如何縮小企業攻防差距

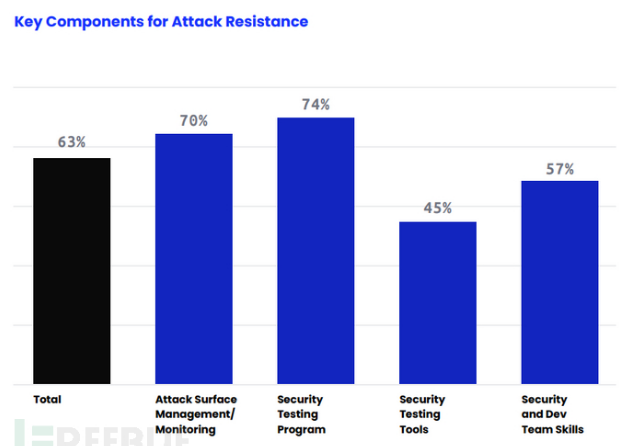

許多組織認為,擁有正確的工具來監測其網絡安全攻擊面就足以管理風險。但實際上多管齊下,多方面針對才能更好地抵御未知的攻擊,縮小攻與防的差異。企業通常是使用四個主要部分來抵御對其數字資產環境的攻擊,即開發團隊技能、攻擊面管理/監測、安全測試程序、安全測試工具和安全。但是即使是這四個組件同時生效,也仍然會存在覆蓋不到的安全漏洞。根據Hackerone的調查顯示,這些常用組件僅能夠覆蓋63%,剩余的37%部分是難以覆蓋到的。

常用組件的覆蓋部分

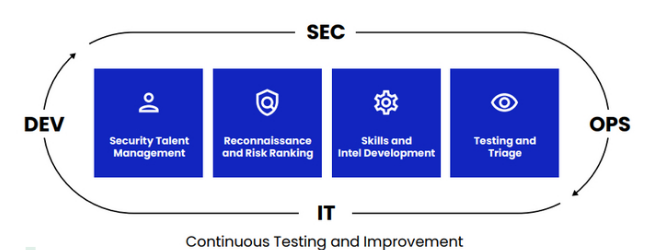

那么剩余的37%安全風險我們該如何應對或者是去縮小這部分的比例呢?首先需要增加開發、IT、運營和安全團隊之間的合作,以盡量減少風險,同時引入白帽子的思想觀念,脫離原有的傳統思想進行拓展性思考,從外部去審視企業存在的安全風險。具體而言擴大對經驗豐富、訓練有素和經過審查的專業人員訪問,將正確的技能與正確的項目結合起來,并且要持續監測和優先排序,風險最大的資產放在首位進行優先處理。而在攻擊面測試方法上則需要專注于新的應用程序的更新和反復驗證,打破各個部門之間的信息和流程孤島,并最大限度地利用現有安全工具。最后通過伙伴關系、社群和服務等,實現多學科的技能提升。

企業安全結構良性循環圖

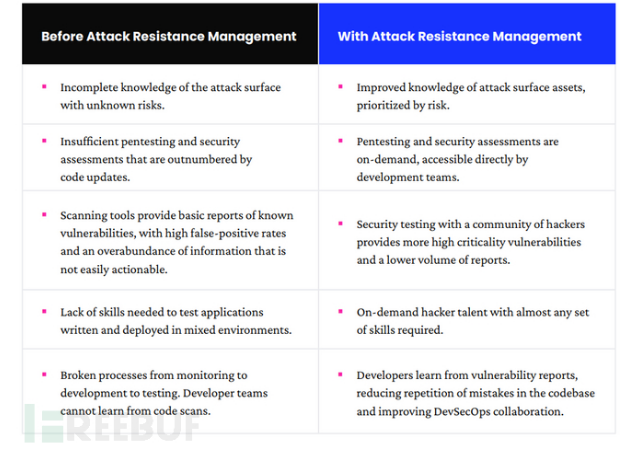

能夠帶來的效益

實施抗攻擊管理引發了一個持續的改進循環。企業可以更好地了解他們的攻擊面,進行符合他們需求的測試,為最關鍵的資產安排測試,并利用測試結果來磨練所需的安全技能。然后,這個更加合格和訓練有素的團隊可以有能力識別關鍵資產和問題,并對其進行充分的測試。這是一個良性循環,在企業安全風險降低的同時,能夠加強安全團隊的技能水平,最終再次反哺到企業安全上。

攻擊面管理實施前后效益對比

總結與建議

企業對于互聯網以及云的依賴直線上升,意味著需要更強力的網絡防護手段去應對各種攻擊。但現階段普遍存在著各類的安全問題難以去應對,還需要進行很多的努力去不斷追趕防護與攻擊之間的差距。面對這些差距,我們能做的就是建立并完善開發團隊技能、攻擊面管理/監測、安全測試程序、安全測試工具和安全,并且加強團隊間的合作以及運用創新性思維,從而建立良性循環去應對未來層出不窮的挑戰。

文章來源:FreeBuf.COM